PENTESTING

Las pruebas de penetración de la infraestructura interna son una parte integral de la estrategia de seguridad de cualquier organización, ya que evalúan cómo las configuraciones incorrectas o las vulnerabilidades dentro de su red interna, tanto en las instalaciones como en la nube, podrían ser explotadas por un atacante que tiene acceso interno a su entorno. Trabajando dentro de un alcance acordado, nuestros consultores intentan comprometer los hosts, incluidos Active Directory, servidores Windows y Linux y servidores de bases de datos, utilizando métodos de ataque no destructivos. Cuando sea posible, esto puede dar lugar a la filtración de datos. El resultado de una prueba de penetración de infraestructura interna es una lista de vulnerabilidades dentro de los hosts especificados y un plan de remediación sólido para mitigar los riesgos.

OBJETIVO

Nuestras pruebas de penetración de infraestructura interna tienen como objetivo resaltar las vulnerabilidades y las configuraciones incorrectas de los sistemas, lo que puede conducir a la escalada de privilegios, el robo de datos e incluso la capacidad de obtener un punto de apoyo persistente dentro de la red. Aunque los métodos utilizados variarán para cada encargo, dependiendo de los servicios en uso y del apetito de riesgo del cliente, seguimos una metodología similar en cada proyecto. Inicialmente, nuestros consultores realizan análisis de vulnerabilidades para resaltar rápidamente los riesgos potenciales. A continuación, investigan manualmente los problemas, lo que conduce a la explotación de vulnerabilidades y al eventual compromiso del host o sistema siempre que sea posible. Como parte del compromiso, nuestros consultores proporcionan calificaciones de riesgo para cada vulnerabilidad en función de la facilidad de explotación y el impacto potencial en caso de que se utilice la explotación. Esto le ayuda a priorizar sus esfuerzos de corrección y a gestionar sus riesgos en consecuencia. Dado que cada entorno se construye de forma ligeramente diferente, todas nuestras pruebas de penetración de infraestructura interna se adaptan a sus requisitos específicos.

DETECTE DEFECTOS Y AUTOMATICE LA INSPECCION

Identifique los componentes faltantes del producto, daños e irregularidades para realizar un control de calidad exhaustivo

ANALISIS Y EXPLOTACION POTENCIAL

Estas pruebas están diseñadas para evaluar la postura de seguridad en relación con las mejores prácticas y se intenta, cuando es seguro y está permitido, explotar las vulnerabilidades descubiertas. Esto puede implicar escalar privilegios si es posible, acceder a sistemas clave y, en última instancia, exfiltrar datos confidenciales si es práctico.

DESCRIPCION DEL SERVICIO

Dentro de las pruebas de penetración, por lo general, se incluye:

1. Detección de hosts y escaneo de puertos.

2. Evaluación de vulnerabilidades.

3. Identificación manual y toma de huellas dactilares de los servicios.

4. Intentos de escalada de privilegios.

5. Evaluación de contraseñas.

6. Evaluaciones de VLAN.

7. Mapeo de red.

8. Exfiltración de datos.

Como cada caso es particular, además de las pruebas indicadas evaluamos la incorporación

de otras más específicas.

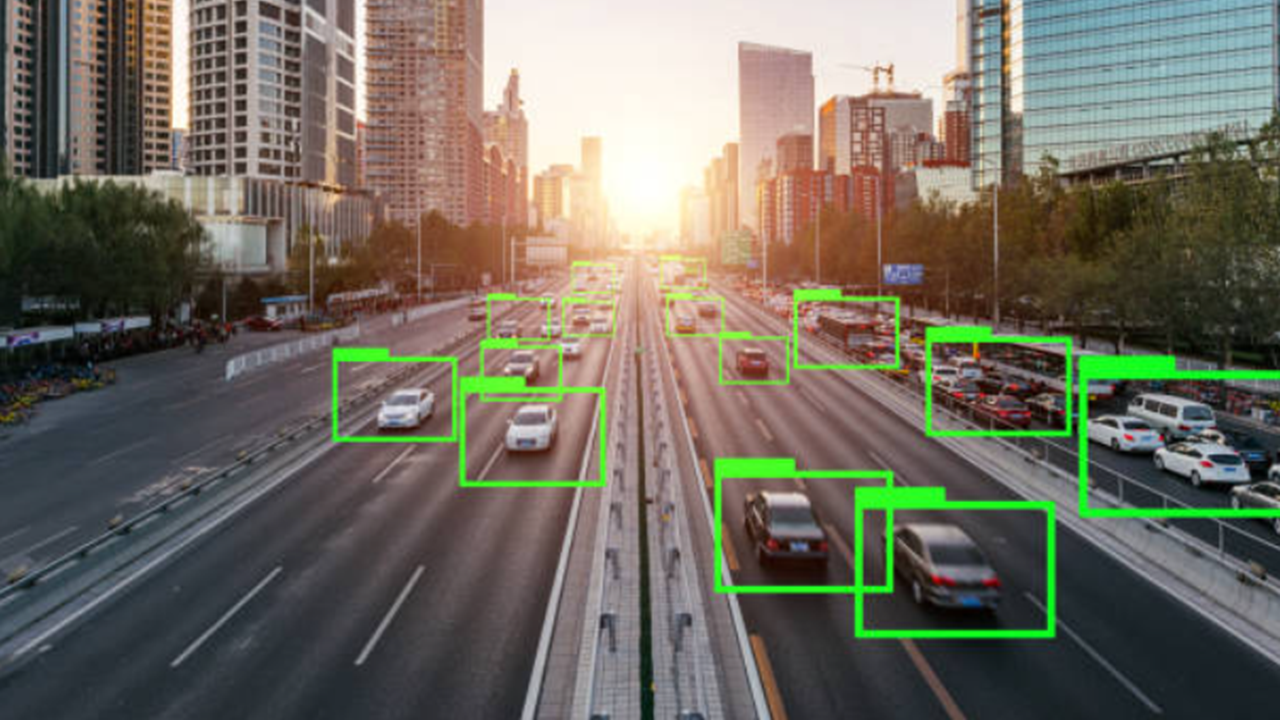

DETECCION DE FRAUDE EN LINEA

Identifique automaticamente a los posibles ataques gracias a la aplicacion de una tecnología ampliamente probada en sitios de gran tamaño.

DETECCION DE CONDICIONES ANORMALES EN AMBIENTE INDUSTRIAL

Detecte automáticamente condiciones de máquina anormales mediante el analisis en tiempo real de datos de sensores.